Журналисты, задержанные

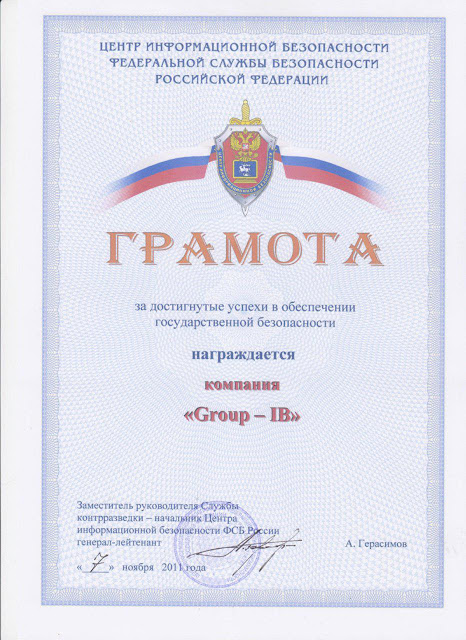

по «делу БелТА», отпущены, но остаются в статусе подозреваемых. А в самом деле остаётся много вопросов — технических, правовых, этических. Часть из них dev.by задал Александру Сушко — руководителю минского офиса российской частной компании по расследованию киберпреступлений Group-IB.

На эту должность Александр Сушко

заступил в прошлом году. До этого он возглавлял управление по расследованию преступлений против информационной безопасности и интеллектуальной собственности главного следственного управления Следственного комитета, то есть знает эту кухню изнутри и имеет профессиональный взгляд на произошедшие события.

В 2017 году Международная ассоциация следователей по финансовым преступлениям назвала Александра Сушко лучшим представителем правоохранительных органов года.

«Если бы в Беларуси была уголовная ответственность юрлица, проблемы бы не возникло»

Александр, на вашей практике ст. 349 (Несанкционированный доступ к компьютерной информации. — Прим. dev.by) часто применялась? В отношении каких дел?

Применялась, и часто. Например, я попрошу у вас телефон. Вот, я его взял и пытаюсь включить: так, пароля нет. Это уже плохо с точки зрения информационной безопасности. Дальше я открываю учётную запись и фотографирую её. Потом мне становится интересно, с кем вы общаетесь в социальных сетях, я захожу в ваш аккаунт и вижу вашу переписку, ленту активности и т. д. В данном случае это — несанкционированный доступ к компьютерной информации, совершённый из личной заинтересованности. Или, например, я получаю доступ к банковскому счёту и смотрю, сколько у вас денег.

Сам факт несанкционированного доступа образует состав преступления с 2001 года, и за это время через суды прошли сотни людей. За доступ к электронной переписке, к аккаунтам в соцсетях, к административной части сайта. Последний кейс был в Витебске: парень получил доступ к кабинету статистики оператора связи и посмотрел, кому звонила его подруга, а после стал предъявлять ей претензии.

Несанкционированный доступ не влечёт таких вредных последствий, как блокирование информации, её уничтожение или изменение. Несанкционированный доступ — это, как правило, средство облегчения совершения иного преступления, но не более того.

По «делу БелТА» не вменяется в вину копирование новостей и их публикация, вменяется просто доступ к информации помимо установленного порядка.

Это преступление относится к категории не представляющих большой общественной опасности. Это самая слабая категория в Уголовном кодексе. Как правило, такие преступления не наказываются лишением свободы, обычно применяются штрафы.

Вы говорите о случаях, действительно имеющих личный характер. А в отношении информационных лент были ли дела?

В отношении информационных лент — нет.

Вы согласны с возбуждением уголовного дела в данном случае?

Я материалов дела не видел, но на основании той информации, что была обнародована, могу сказать: как правоприменитель с 15-летним опытом расследований в этой сфере я уголовное дело по заявлению БелТА возбудил бы. Потому что есть заявление информагентства и есть 15 тысяч доступов, которые совершались на протяжении нескольких лет с разных ip адресов.

Состав преступления есть: кто-то из личной заинтересованности просматривал запрещённую информацию. Запрещённую в том смысле, что она запрещена для просмотра в течение какого-то времени, до тех пор, пока она выходит в открытый доступ, либо запрещена для просмотра теми, кто не владеет паролем.

Но какая личная заинтересованность могла быть у журналистов, проходящих по «делу БелТА»? Новостные ленты журналисты читают в «служебных целях». Почему претензии к ним, а не к их работодателям?

У нас законодательство не предусматривает уголовную ответственность юрлица, хотя в некоторых странах она допускается. Будь у нас прописана эта ответственность, проблема была бы снята: установили, что доступ к ленте осуществлялся в интересах юрлица, организацию привлекли к ответственности — и всё на этом.

Но у нас этого нет, есть вина физлица. Поэтому в ходе следствия выясняются все обстоятельства, в том числе субъективная сторона дела.

«Мы 17 лет ждём разъяснения Пленума Верховного суда»

По-вашему, «дело БелТА» подходит под ч.2 ст. 349, и, несмотря на отсутствие взлома, это киберпреступление?

Здесь не было взлома, могу заявить ответственно, но взлом здесь и не вменяется. Взлом — это статьи 350-351.

Так об этом идёт речь и в ч.1 ст. 349.

Нет, там идёт речь о несанкционированном доступе к информации, хранящейся в компьютерной сети, сопровождающемся нарушением системы защиты. А что такое система защиты? Она может быть технической, когда постороннее лицо не допускается, а самая банальная система защиты — это система авторизации, то есть логин и пароль.

В случае с БелТА эта система и не нарушена.

В чём суть несанкционированного доступа? Без разрешения держателя. Порядок доступа установлен собственником информации: ты заключаешь договор, получаешь реквизиты и право доступа. Если в договоре прописано, что ты имеешь право передавать реквизиты другим лицам, всякая ответственность с тебя снимается. Если же написано, что реквизитами можешь пользоваться только ты либо организация, то в случае нарушения этого порядка возникает ответственность.

А чья ответственность? Третья сторона, которая каким-то образом получила эти реквизиты, вообще не имеет отношения к договору.

Сколько юристов, столько и мнений. Юридическая практика сильно отстаёт от технического развития. Ст. 349 появилась в 2001 году. Неужели за 17 лет ни у кого относительно неё не возникало вопросов? Возникали. Но только у тех, кто с нею сталкивался — следователей, прокуроров, судей, обвиняемых и адвокатов. До истории с журналистами большого публичного интереса к этой статье не было.

Чтобы единообразно толковать статьи в главе 31 УК РБ «Преступления против информационной безопасности», нужно разъяснение Пленума Верховного суда — о том, как применять эту главу.

За 17 лет существования главы разъяснение так и не появилось. Может быть, теперь появится.

На какие вопросы должен ответить Пленум?

В том числе на те, которые мы сейчас с вами обсуждаем. Лица, которые принимают окончательное решение, то есть судьи, должны более подробно описать обстоятельства по каждому квалифицирующему признаку преступления. Что такое личная заинтересованность? Что такое существенный вред? Что такое несанкционированный доступ?

Из доступной информации вы видите в случившемся вину журналистов?

В юридической науке выделяют объективную и субъективную стороны преступления. Действия, выраженные в получении доступа к ленте, были произведены, это объективная сторона. Субъективная сторона — это то, как человек понимает свои действия. Следствие должно выяснить, как человек получил пароль, что он делал в системе БелТА, как он оценивал свои действия.

Например, ему передали эти пароли. Тогда надо узнать, кто и каким образом передал. В этом и заключается расследование. Иногда люди начинают врать ради хорошей картинки, но до мельчайших подробностей всего не придумаешь.

В связи с появлением пояснений, новых обстоятельств уголовное дело в отношении конкретного человека может быть прекращено, и он из подозреваемого может превратиться в свободного человека. Либо дело прекращают в результате деятельного раскаяния. Также человека могут оправдать в суде.

Я могу честно сказать, что за свою практику прекратил больше десятка таких дел. Сначала кажется, что есть основания для привлечения лица к ответственности, а потом выясняется, что они отпадают.

Вводя реквизиты, человек может не догадываться о том, что что-то нарушает. Как защититься от подобных ситуаций?

Любой человек, перед тем, как совершать активные действия с информацией, должен задуматься о том, какие последствия это влечёт. Я не говорю, что те люди, которые использовали пароли БелТА, должны были думать, что совершают преступление. Я говорю просто о «задумчивости»: они должны понимать, что это за информация.

«Один след ведёт в редакцию, другой — к личному компьютеру»

Расскажите о технической стороне таких расследований. Если в договоре с БелТА нет ограничений по количеству ip, как отделяли ip подписчиков от ip сторонних людей? И как в редакциях, где десятки сотрудников, вычисляли нарушителей?

Следователь — этот тот, кто идёт по следу. Стали отслеживать ip адреса и установили, что этот ip выделялся такой-то редакции. Следующий шаг — установить, кто в этой редакции осуществлял доступ.

Как?

Если у вас есть реквизиты доступа, а вы не в офисе, как вы будете смотреть новости?

С личного компьютера?

Вот. Один след приводит в редакцию, а второй — к личному компьютеру сотрудника.

То есть сопоставляли списки сотрудников редакций и владельцев частных ip?

Да. Понять, кто осуществлял доступ — это вопрос техники и времени.

Сколько времени, например, человеко-часов, могла занять эта работа? Не встала ли колом работа всего киберотдела, пока вычисляли журналистов?

Сложно комментировать, не видя материалов дела. Отвлечение ресурсов было, но и по другим делам оно бывает.

«Вообще-то https принято использовать, но ограничений тут никто не ставит»

Давайте поговорим о доступности секретных реквизитов. Если доступ к ленте БелТА совершался годами, можно предположить, что пароли не менялись. Как вы думаете, почему?

В 80% наших организаций отсутствует политика информационной безопасности, поэтому так и происходит. В политике прописывается, что директор контролирует процессы, связанные с информатизацией, назначает лицо, которое следит за сетевой безопасностью. Отдельное лицо может быть ответственно за выделение логинов и паролей. В банках этот процесс хорошо налажен. Есть ли политика информационной безопасности в БелТА? Я не знаю.

Логично предположить, что в информагентстве, которое продаёт свои новости, этот процесс тоже должен быть налажен.

В идеале в любой организации этот процесс должен быть налажен. Ты пришёл и расписался, что тебе выдали логин и пароль. Либо должно быть документальное подтверждение, что тебе их отправили по почте. После этого получатель сам беспокоится о своих паролях, а администратор системы ему напоминает, что пароли раз в несколько месяцев следует менять.

Кроме того, есть технологичные решения: не просто кто-то прописал, что один отвечает, а другой следит, а софт, который сигнализирует, что активность идёт не от вашего пользователя. В нашей компании, например, есть решения, которые позволяют протоколировать действия каждого пользователя в системе.

Бывшая сотрудница БелТА рассказала dev.by на условиях анонимности, что в техподдержке о заходе на ленту сторонних людей знали давно.

— 3-4 года назад часть людей, которые занимаются техподдержкой, знали о том, что сторонние люди заходят на сайт БелТА под чужими паролями, — рассказала dev.by бывшая сотрудница информагентства. — Полгорода знало эти пароли — они ходили по рукам. Эта тема поднималась в БелТА. Периодически были разговоры о том, что «может быть сменить систему» или сделать какие-то ключи, как у Bloomberg и других агентств, или ввести флешки. Но всё это так и осталось разговорами. Я даже не уверена, что все технические сотрудники в них участвовали. Как правило, такие темы обсуждались в кабинетах небольшими группками людей. А потом почему-то решили ничего не менять — просто забили, ну пользуются, и пользуются… Но нельзя сказать, что об этом вообще никто не знал. Об этом знал определённый круг лиц. Я не знаю, доходило ли это до руководства: руководители в «поля» ведь не ходят. Информация в любом случае доходила до менеджера, который руководил техподдержкой. Почему он ничего не предпринял, не позвонил, я не знаю. Честно говоря, меня удивляет: от полного бездействия перешли ко всему этому — для меня это странно.

Если это действительно так, может ли рассматриваться вопрос о бездействии со стороны руководства агентства?

По моему мнению, в ходе расследования эти обстоятельства будут устанавливаться. Будут ли там признаки уголовного преступления либо дисциплинарного проступка, определит следствие и на втором этапе — суд. У меня были дела по несанкционированному доступу, по которым мы писали большие, разгромные представления. Не скажу, что там люди были виноваты (у них была политика информационной безопасности), но мы видели, что преступник получал несанкционированный доступ благодаря отсутствию контроля. В таких случаях иногда людей даже увольняли с работы.

«Даже увольняли» в контексте задержаний и возможных сроков звучит не очень серьёзно.

Я говорю о ситуации, когда в организации все нормативы безопасности прописаны, а отдельный человек просто недоработал. Кроме увольнения, может быть гражданско-правовая ответственность и возмещение ущерба.

Могут возбуждаться и уголовные дела в отношении тех, по чьей вине эта информация гуляла.

Со стороны потерпевшего?

Однозначно. Если есть обстоятельства, подтверждающие, что это сделано умышленно, не приняты меры по обеспечению сохранности информации, то да, это возможно.

Следствие обязано идти по следу до конца, выясняя, каким образом произошла утечка реквизитов БелТА?

Следствие должно устанавливать все обстоятельства, и отягчающие, и смягчающие вину подозреваемого, в том числе и оправдывающие его. Если подозреваемый заявляет что-то и просит это проверить, это должно выполняться. Другое дело, что всё исполнить невозможно: если для проверки надо опросить человека, живущего на Луне, вряд ли кто-то туда полетит.

На сайте БелТа нет https, то есть пароль при отправке передавался в открытом виде. Есть ли у госорганов какие-то стандарты по защите систем управления?

На самом деле, https принято использовать, но ограничений тут никто не ставит. Это право организации — самостоятельно определять политику безопасности. Можно критиковать, можно советовать, но заставить пока нельзя. Поэтому я глубоко убеждён, что такая стратегия информационной безопасности должна разрабатываться на уровне государства, в том числе чтобы потом можно было спросить: а вы соблюли минимальный перечень норм безопасности? Не соблюли — тогда это ваши проблемы, что вас кто-то взломал или осуществил несанкционированный доступ.

Может быть,

закон о защите персональных данных и заложит норму о том, что если вы обрабатываете данные, то ваша обязанность — банально иметь «офицера по безопасности» (Security Officer). Но надо понимать, что не всё так просто. У организации может просто не быть денег на внедрение системы безопасности.

Возможно, это дело что-то изменит в общей ситуации.

Как думаете, БелТА уже сменило пароли, или на время следствия всё может быть оставлено как есть, чтобы, например, поймать новых нарушителей?

Не знаю. Многие в прессе уже говорили, что пароли целесообразно менять. И я тоже так думаю.

«В случаях, когда мы всё изымали, я из своих личных денег давал на проезд»

Если несанкционированный доступ не представляет большой общественной опасности, зачем тогда понадобились обыски и задержания, можно ли было провести следственные действия более щадящими способами?

И да, и нет. Да, потому что каждый следователь сам определяет, как ему поступать. От избранной тактики зависит следовая картина. Давайте мы к вам придём и из-за закрытой двери скажем, что сейчас будет обыск. Наверное, мы долго будем стучать и кричать. Это нормальная ситуация: вы не хотите вторжения в свою жизнь, но если не проводить обыск, то просто так к вам войти нельзя. А если есть санкционированное прокурором постановление, то можно ломать запорное устройство.

Задерживать людей было зачем?

Тут решение тоже принимает следователь. Задержание может производиться, чтобы человек не повлиял на электронные доказательства, которые остались в облачных хранилищах. Допустим, мы отпускаем человека, а он удаляет доказательства, содержащиеся в переписке. За 1-2 дня эту информацию можно скачать из облачного аккаунта, и тогда человека можно отпускать.

Насколько я знаю из открытых источников, обыски проводились у большего числа людей, но не всех же задержали.

Представителей госСМИ не задерживали — только частных.

Об этом я ничего не могу сказать. Я хочу сказать, что решение о задержании принимается на месте: вы всё изъяли, человек вам всё рассказал, вы видите, что он ничего не скрывает, и вы его спокойно отпускаете домой.

По поводу доступа к «облакам»: как следователи получают пароли к аккаунтам?

По-разному бывает. Иногда ставится условие: вы даёте реквизиты аккаунта, мы вместе с вами его осматриваем, и вы идёте домой. Другой отказывается: вы меня задержали, пока не бьёте, но, может, сейчас начнёте, я не собираюсь с вами разговаривать. Для этого и предусмотрена временная изоляция, чтобы санкционировать дополнительные действия и осмотреть данные.

А если в изъятой технике нет сохранённых паролей?

Значит, ничего не будет.

Тогда будете бить?

Сейчас уже не те времена. Если вы думаете, что кто-то обязательно хочет кого-то посадить и получить пароли любым способом, то вы ошибаетесь, такого давно нет. Задержание — это некий элемент противоборства, когда одна сторона сопротивляется, а другая хочет получить данные. Садят не для того, чтобы посадить. Садят на время для того, чтобы человек не мог изменить эти данные.

Зачем банковские карточки изымали? А у кого-то и наличные.

(Удивлённо) Все-все-все? Насколько я знаю, карточки осмотрели, переписали и через несколько дней опять отдали. Возможно, изымали, чтобы посмотреть движение средств по счёту: с использованием банковских карт могут совершаться другие преступления в сфере ИТ, например, те же оплаты взлома. А может, там будут карточки иностранного банка? Обычно, когда совершались хищения, мы всегда изымали карточки.

Но какое отношение хищения или взлом имеют к «делу БелТА»?

По статье о должностном преступлении (Действия главреда tut.by Марины Золотовой квалифицируют по признакам ч.2 ст. 425 УК РБ — бездействие должностного лица. — Прим. dev.by), например, предусмотрена конфискация. Кроме того, раз звучат заявления о материальном ущербе, предполагается, что какие-то исковые требования уже есть.

Если бы карты изымали в обеспечение иска, то их бы не вернули.

Следователи должны предусмотреть меры ограничения до суда.

Карточки изымали и у членов семьи. А на что семье жить? Как в этом случае соблюдаются права человека?

Я отвечу за себя. В таких случаях, когда мы всё изымали, я из своих личных денег давал на проезд. Пять рублей — с меня не убудет. Мы проверяли движение по счёту, убеждались, что там нет отмывания или чего-то ещё, связанного с расследуемым преступлением, и тогда карты возвращали.

У журналистов, в редакциях изъяли технику, информацию с неё, наверняка, копируют. Где гарантия, что следователи не станут изучать информацию, которая вообще не имеет отношения к делу «БелТА», и не используют её против СМИ?

А как такую гарантию можно дать? Когда вы открываете чью-то переписку, вы же не знаете, к чему она имеет отношение. Для этого надо её прочитать.

То есть будут открывать и читать всё?

Не обязательно. Всё зависит от того, достаточно ли имеющихся доказательств. Одного, как правило, недостаточно. Если вы нашли 7-10 доказательств, то зачем вам этот компьютер дальше осматривать?

Как думаете, стоит ли задача найти другую интересную информацию относительно деятельности журналистов и СМИ, чтобы когда-нибудь в будущем её использовать?

Откуда мне знать? Я не знаю. Думаю, что нет. Потому что, если бы какая-то информация интересовала следствие, её бы уже получали независимо от этого дела.

По словам гендиректора РУП «БелТА» Ирины Акулович, в правоохранительные органы она обратилась в конце апреля-начале мая, а записанный разговор между «тутбаевцами» Анной Калтыгиной и Мариной Золотовой,

как утверждает Марина, состоялся в марте. На каком основании устанавливали прослушку, если заявления тогда ещё не было?

Не знаю.

Зачем было публиковать запись прослушки, выкладывать видео с обысков? Разве это не нарушение законодательства об оперативно-розыскной деятельности?

Я не могу это комментировать. В моих кейсах такого не было. Почему здесь так происходило, я не знаю.

«Прожжёные хакеры могут выйти на новый уровень работы»

Как думаете, не девальвирует ли «дело БелТА» в глазах общества работу управления по расследованию киберпреступлений?

Всё станет известно со временем. Надо дождаться выводов следствия, увидеть, какое решение будет принято, будет ли оно передано в суд, а после этого делать выводы и давать рекомендации.

Разочарование есть у всех. Оно есть у журналистов, по которым, по их мнению, жёстко прошлись. Но если будет «обратка»: мол, следователи плохие, не ловят киберпреступников, а ловят журналистов, то такое же разочарование наступит и у следователей. Мол, не стоит заниматься защитой информации в интернете, не стоит ловить людей, которые такие вещи делают.

Следователи ждут общественной похвалы?

Не обязательно похвалы. Но, как и журналисты, они ждут положительной оценки своей работы. Главное же — то, что те прожжённые хакеры, которые реально взламывают и делают много плохих вещей, могут выйти на новый уровень работы. И тогда нашему обществу будет нехорошо. В той же Украине, Молдове — вал киберпреступлений, которые никто не расследует, потому что у правоохранительных органов нет нужной компетенции.

Я в ваших словах слышу такую логику: на пустом месте раздули «дело БелТА», общество высказало недовольство, следователи фрустирируют и не ловят хакеров.

Нет, абсолютно не так. Я хочу сказать о том, что мы все хотим идти к светлому будущему, помогая друг другу. Никому не пожелаю оказаться в ИВС, тем более девушкам. Понятно, что произошедшее — нехорошо для конкретных людей, но, может, благодаря этому ситуация в целом будет меняться в плане противодействия таким преступлениям. Понимаете?

Нет.

Значит, будут ещё раунды переговоров. Сейчас мы многого не знаем, но, когда материалы дела откроют, станет яснее, и тогда можно будет делать какие-то выводы. Преступление есть, это очевидно. Другое дело — есть ли тут вина каждого из подозреваемых.

Когда пройдёт время и с этим делом наступит ясность, тогда станет понятнее.

https://dev.by/news/o-dele-belta